Einige wichtige Argumente für bzw. gegen die Nutzung von WhatsApp:

Verschlüsselung: WhatsApp benutzt für die Ende-zu-Ende-Verschlüsselung der Nachrichteninhalte ein als sehr sicher eingestuftes Verfahren. Einziger Wermutstropfen: Dritte können den Code nicht auf Implementierungsfehler oder eine Backdoor kontrollieren.

Nutzung auf PC oder Tablet: WhatsApp stellt Desktop-Apps für Windows und macOS bereit. Ohne eine Installation lässt sich der Messenger über die Web-Oberfläche nutzen, die mit allen gängigen Browsern funktioniert. Dort müssen Sie sich einmalig mit Ihrem Smartphone registrieren, indem Sie aus der App heraus einen QR-Code abscannen. Rufen Sie dazu in der App den Menüpunkt „WhatsApp Web“ auf. Haben Sie das einmal eingerichtet, sehen Sie in der Web-Oberfläche dieselben Nachrichten, Gruppen und Kontakte wie auf dem Smartphone. Die Web-Oberfläche lässt sich, anders als die App, auch auf Tablets nutzen.

Automatisierte Nachrichten an bestimmte WhatsApp-Gruppen (zB Newsletter): WhatsApp stellt keine Programmier-Schnittstelle zur Verfügung. Wer automatisiert über WhatsApp zum Beispiel mit seinen Kunden kommunizieren will, muss dafür (abgesehen von den einfachen Broadcasts in WhatsApp Business) einen Dienstleister wie WhatsBroadcast beauftragen. WhatsBroadcast ermöglicht es auch, Nachrichten an mehr als 256 Adressaten zu versenden – das ist die maximale Gruppengröße bei WhatsApp. Das kleinste Paket mit 300 Empfängern kostet bei WhatsBroadcast 69 Euro pro Monat.

Kettenbriefe: Als Gutschein-Versand, neue Emojis usw. getarnt, werden oft Kettenbriefe empfangen. Als Gegenleistung soll man den Brief an mehrere Freunde weiterleiten oder mehrere Kontakte auf einer Website eingeben. Das Goodie kommt nie an, aber der Brief wird weiterverbreitet. Falls Sie einen solchen Brief erhalten haben: Besuchen Sie auf keinen Fall eine darin beworbene Website, sondern löschen Sie die Nachricht. Erhalten Sie den Kettenbrief von einem Freund, dann weisen Sie ihn darauf hin, dass er auf einen Kettenbrief hereingefallen ist. Kommt der Brief von einer fremden Nummer, sollten Sie diese sperren.

Datenschutz: WhatsApp würde gerne die Telefonnummer, mit der ein Nutzer sich bei der Registrierung verifiziert hat, und die Zeitpunkte, zu denen er die App verwendet, mit der Konzernmutter Facebook teilen. Hierzulande darf WhatsApp derzeit allerdings keine Daten an Facebook übertragen.

Trotzdem ist es datenschutzrechtlich überhaupt nicht in Ordnung WhatsApp zu nutzen. Man dürfe WhatsApp nur auf das Adressbuch seines Smartphones zugreifen lassen, wenn alle Menschen, die im Adressbuch stehen, dem zugestimmt hätten. Solche vollständigen Einwilligungen gibt es aber in der Realität praktisch nie, weshalb die Nutzung des Dienstes in der Regel rechtswidrig sei. In der Praxis muss also jeder für sich (und seine Kontakte) individuell entscheiden, ob sie ein Problem mit dem Adressbuch-Zugriff haben. Haben Sie private Kontakte, die besonders sensibel beim Thema Datenschutz sind, so sollten Sie sie fragen, ob Sie deren Kontaktdaten in Ihrem Smartphone-Adressbuch speichern dürfen. Denn das wird nicht nur zu WhatsApp übertragen. Unter Android landen Kontakte standardmäßig bei Google und viele weitere Apps, vor allem Messenger, greifen ebenfalls darauf zu. Wer WhatsApp für die geschäftliche Kommunikation benutzt, sollte schon angesichts der hohen Bußen, die mit der Datenschutzgrundverordnung drohen, immer vorab dafür sorgen, dass sich Geschäftspartner und Kunden mit der Nutzung einverstanden erklärt haben.

WhatsApp Business: ist eine minimal erweiterte, ebenfalls kostenlose Version von WhatsApp, die sich an kleine Unternehmen und Selbstständige richtet. Diese können sich auf einer Profilseite präsentieren, unter anderem mit Standort und Öffnungszeiten. Mit Labels, automatischen Begrüßungs- und Abwesenheits-Meldungen sowie Broadcasts an bis zu 256 Empfänger sollen Firmen einfacher mit ihren Kunden kommunizieren können.

WhatsApp soll nicht auf alle, sondern nur auf bestimmte Kontakte zugreifen: Dazu gibt es verschiedene Lösungen. So kann man bei vielen aktuellen Android-Smartphones mehrere Nutzerkonten anlegen. Die schützenswerten Daten legen Sie in einem eigenen Konto ab, in dem Sie WhatsApp und andere neugierige Apps nicht installieren. Bei Geräten, die mehrere Nutzerkonten nicht unterstützen, lässt sich eine solche Datentrennung insbesondere im Firmeneinsatz per Mobile-Device-Management-Lösung nachrüsten, mit der man mehrere Adressbücher führt. Wer ohnehin Exchange verwendet, kann schützenswerte Daten in einem Exchange-Container vom Rest des System abschotten: Eine beliebte App dafür ist TouchDown, für Android kommt auch Nine von 9Folders in Frage.

WhatsApp ohne Zugriff auf das Adressbuch? Ja, grundsätzlich geht das, auch wenn die App bei der Installation den Zugriff auf die Kontakte anfordert. Sie können WhatsApp aber auch ohne den Zugriff auf das Adressbuch einrichten oder den Zugriff darauf nachträglich entziehen. So zeigt WhatsApp im ersten Fall keine Kontakte beziehungsweise WhatsApp-Nutzer an. Damit Sie mit jemandem chatten können, müssen Sie darauf warten, angeschrieben zu werden. Entziehen Sie der App nachträglich den Zugriff auf das Adressbuch, können Sie bestehende Chats weiterführen. Zu bereits bestehenden Chats blendet die App dann statt der Namen der Chat-Partner lediglich ihre Telefonnummern ein. Und wer will das schon?

Alternativen zu WhatsApp: Es gibt eine Reihe von anderen verschlüsselnden Messengern, zB Telegram, Signal und Threema. Jede der Apps bietet Funktionen oder Merkmale, die WhatsApp nicht hat. Der Quellcode von Signal etwa ist als Open Source verfügbar. Damit können Dritte ihn kontrollieren. Beim Schweizer Unternehmen Threema gehen die verschlüsselten Nachrichten sowie Metadaten über Schweizer Server und nicht wie bei WhatsApp über US-amerikanische und sind somit nicht in der Reichweite der US-Behörden. Threema lässt sich zudem komplett anonym nutzen. Für alle drei Messenger-Alternativen – und viele weitere – gilt allerdings: Ihre Benutzerbasis ist wesentlich kleiner als die von WhatsApp. Und damit ist die Wahrscheinlichkeit kleiner, dort ähnlich viele Freunde und Bekannte zu erreichen wie bei WhatsApp.

Nachzulesen in der Zeitschrift aus dem Heise-Verlag: c’t 2018 Heft 7

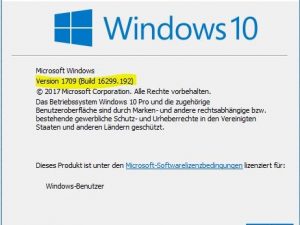

Das Windows 10 April Update wird ab dem 30. April als kostenloser Download zur Verfügung stehen.

Das Windows 10 April Update wird ab dem 30. April als kostenloser Download zur Verfügung stehen.